I den här artikeln kommer vi ta en djupgående titt på de bästa metoderna för patch management eller patchhantering som det heter på svenska. Genom att följa dessa råd kan organisationer skala upp sin patchning. Dessutom kommer vi analysera dessa metoder för att göra det enklare att förstå.

Innan vi dyker in tar vi en kort bakgrund till varför behovet av effektiv patchning är så stort:

Under 2022 blev en ny organisation offer för en ransomware attack var 11:e sekund. (Källa: Dataprot)

En ServiceNow-finansierad studie av Ponemon Institute fann att snabb patchning är avgörande för att förhindra dataintrång i en organisation. Dessutom uppgav 60 procent av de tillfrågade i studien att en eller flera av dessa intrång kan ha inträffat trots att patchar var tillgängliga för de kända sårbarheterna, men installerades aldrig.

Bästa metoderna för patchhantering

Automatisera patchningen

Leta efter nya patchar, koordinera med team, testa och installera dessa patchar – allt samtidigt som användarnas produktivitet inte påverkas negativt. Låter som mycket, eller hur? Och föreställ dig hur det är när allt detta görs manuellt!

Den genomsnittliga tiden det tar att patcha en kritisk sårbarhet är 16 dagar. Faktum är att en av de största orsakerna till förseningar i patchning av sårbarheter beror på att man förlitar sig på manuella processer. Ju längre opatchade sårbarheter finns ute i verksamheterna desto större risk att de utnyttjas av cyberkriminella.

Automatisering av patchhantering för att säkerställa regelbunden patchning bör vara den första åtgärd som implementeras i din organisation för bättre efterlevnad av patchhanteringen.

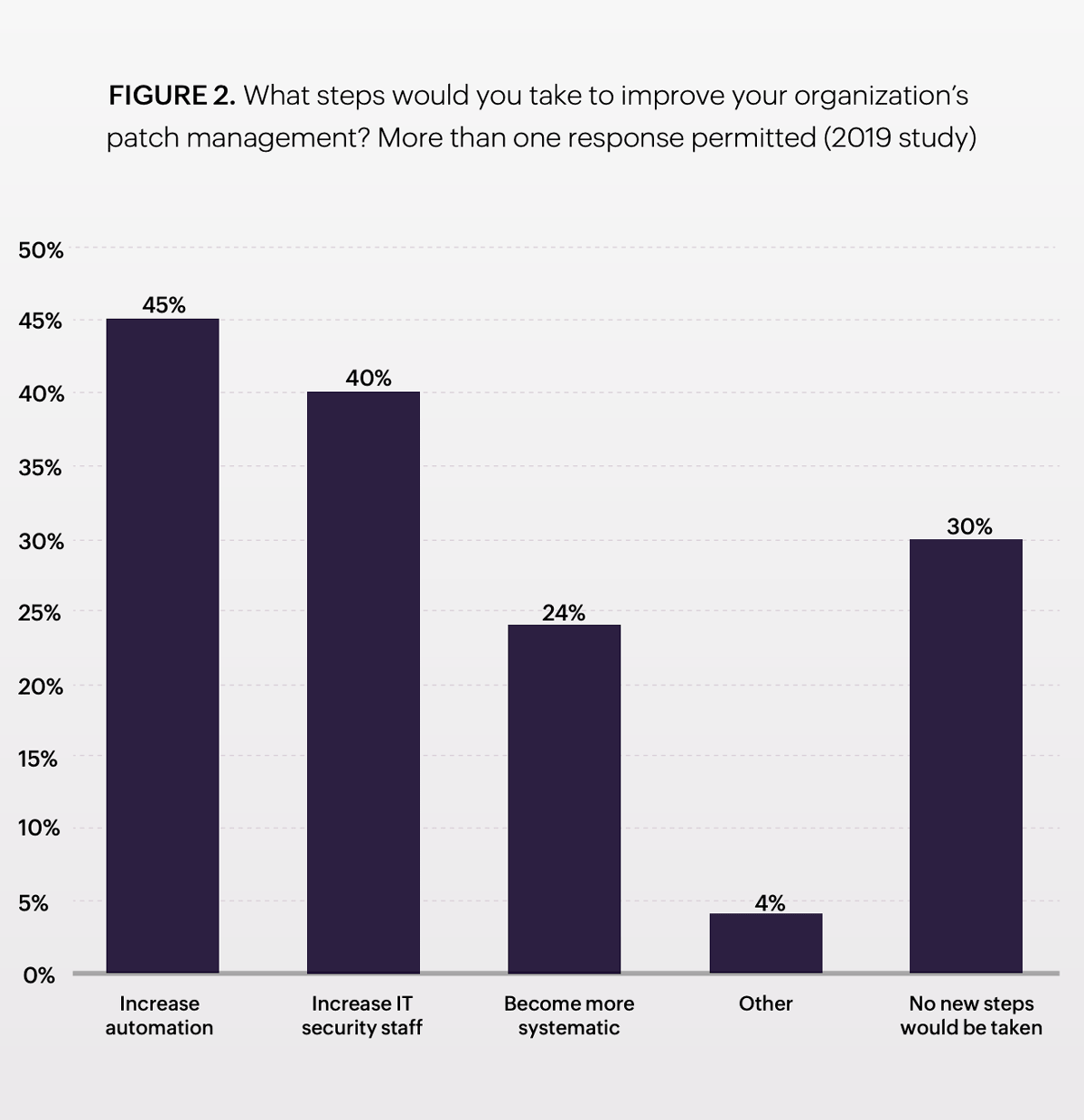

Diagrammet ovan visar att 45 procent av de svarande i en undersökning tror att ökad automation kan förbättra deras organisations patchhantering.

Utvärdera patchar i en testmiljö innan du distribuerar dem till endpoints

Det finns tillfällen där vissa patchar kan påverka hur en endpoint fungerar eller till och med sänka den. För att förhindra detta rekommenderas det alltid att testa patchar i en pilotgrupp av endpoints (testmiljö) innan de distribueras över nätverket. Som en tumregel bör din testmiljö spegla ditt nätverk och måste bestå av alla olika operativsystem som används.

När patchar har testats och konstaterats vara stabila kan du godkänna och distribuera dem över endpoints i nätverket.

Prioritera kritisk uppdatering först

Att prioritera patchar och mycket sårbara system är ett måste för att säkerställa patchars kompatibilitet och för effektiv patchhantering.

Rekommendationer vid prioritering av kritiska uppdateringar:

- Patchar med allvarighetsgrad markerad som Kritisk eller Viktig bör testas och installeras först

- Mycket sårbara system* bör ges hög prioritet vid patchning

- Affärskritiska endpoints och internetanslutna enheter bör korrigeras så snart som möjligt

- Patchar av måttlig eller låg allvarighetsgrad och mindre sårbara* system bör regelbundet patchas enligt schemalagda underhållsfönster

*Sårbarheten i ett system definieras av antalet saknade patchar. Det varierar mellan organisationer enligt deras risktolerans och policy för patchhantering.

Schemalägg automatiska distributioner två gånger i veckan

Med tiotusentals sårbarheter som registreras varje år är det absolut nödvändigt att du patchar system systematiskt. En bra strategi för att reglera patchning är att schemalägga distributioner två gånger i veckan.

Leverantörer släpper uppdateringar för produkter som Firefox och Chrome nästan varje vecka för att mildra sårbarheter. Med patchdistributioner schemalagda två gånger i veckan kan du:

- Se till att dina system är patchade med alla de senaste uppdateringarna

- Testa patchar noggrant innan du distribuerar dem till endpoints över nätverket

- Hantera och övervaka endpoints för att kontrollera efterlevnad av patchningen

- Förhindra nedgångar i användarens produktivitet på grund av avstängningar eller omstarter

Skapa konfigurationer som passar ditt företags behov

Att skapa en patchkonfiguration som passar hela organisationens arbetsschema är en ganska utmanande uppgift. Istället är det bättre att skapa olika grupper baserade på domäner, operativsystem, specifik hårdvara, närvaron av vissa applikationer, etc.

Här är några konfigurationer som du kan använda när du skapar grupper:

- Distribution baserat på Patch Tuesday-scheman

- Systemgrupper baserade på verksamhetskritiska system och servrar

- Systemgrupper baserade på mindre kritiska verksamhetssystem och servrar

- Starta om schemaläggning baserat på användning och icke-arbetstid

Tillåt användare att förhindra avbrott i affärskritisk aktivitet

Om patchkompatibilitet är ena sidan av myntet är användarproduktiviteten definitivt den andra och att hitta en bra balans mellan de två sidorna är viktigt. Att tillåta användare att hoppa över eller fördröja omstarten är viktigt för att säkerställa att de inte avbryts mitt i en affärskritisk uppgift.

För att säkerställa att patchar tillämpas kan du antingen meddela användare om omstart efter ett angivet intervall eller tvinga omstart om situationen kräver det.

Generera detaljerade patchningssrapporter

Att generera detaljerade rapporter är mycket viktigt för säkerhetsrevision såväl som för att spåra efterlevnad av patchning. Därför bör rapporter regelbundet genereras som anger patchdatum, versionsdetaljer, distributionsresultat och så vidare. Som en extra fördel med att övervaka patchstatus kan du också spåra sårbarheterna som mildras.

Patcha regelbundet, inte bara för nolldagarssårbarheter

I den tidigare nämnda Ponemon Institute-studien erkände 60 procent av organisationerna sin oförmåga att patcha en känd sårbarhet, vilket så småningom orsakade dataintrång.

Lika viktigt som det är att snabbt patcha (zero-days) bör du också se till att ha ett regelbundet patchningsschema.

Så ser du till att patchningen fungerar för personal som jobbar på distans

Säker kommunikation mellan endpoints på distans och företagets server med ett extra säkerhetslager

Att patcha endpoints som finns i din organisations nätverk innebär inte så stor säkerhetsrisk som det gör när man patchar endpoints på distans.

Att tillåta endpoints på distans att ansluta till organisationens server för patchning innebär en säkerhetsutmaning. Och det är helt uppenbart att sådan osäkrad kommunikation kan leda till en uppsjö av säkerhetsintrång.

Lösningen på detta? Använd ett extra säkerhetslager som fungerar som en mellanhand och förhindrar på så sätt att organisationens server exponeras för internet. Ett idealiskt verktyg skulle vara att använda en Secure Gateway Server för kommunikation mellan fjärragenterna och servern.

Prioritera ner valfria uppdateringar

Prioritera installationer av kritiska uppdateringar i fjärranslutna endpoints för att först bekräfta att de har patchats med nödvändiga uppdateringar innan mindre viktiga uppdateringar rullas ut.

Skapa separata APD-uppgifter för fjärranslutna endpoints

Att skapa separata APD-uppgifter (automated patch deployment) för fjärranslutna endpoints gör det lättare att distribuera patchar. På så sätt kan du ha andra krav och konfigurationer för dessa endpoints så du aktivt kan övervaka deras patch-efterlevnad utan problem.

Våra lösningar för patchhantering

Vi jobbar med dessa lösningar från ManageEngine för att hjälpa våra kunder effektivisera patch- och sårbarhetshanteringen.

Patch Manager Plus

En fristående patchhanteringslösning som helt automatiserar patchningen av Windows, Mac och Linux OS tillsammans med över 850 tredjepartsapplikationer. Säkerställ problemfri efterlevnad av patchar i ditt nätverk med antingen on-premises eller molnversionen.

Patch Connect Plus

Förena hanteringen av tredjepartsappar och uppdateringar till Microsoft Endpoint Configuration Manager (SCCM), Intune och Endpoint Manager. Med ett omfattande bibliotek med över 470 applikationer, automatiserar du hela patchhanteringscykeln för dina endpoints.

Vulnerability Manager Plus

Bedöm sårbarheter och mildra dem med automatisk patchhantering. Du kan också hantera webbserver-härdning, säkerhets-felkonfigurationer och högrisk-programvarugranskningar för att snabbt minska din risknivå.

Endpoint Central

Enhetlig hantering och säkerhetsfunktioner för endpoints där patch- och sårbarhetshantering ingår. En s.k. Unified Endpoint Management (UEM) lösning där du hanterar och säkrar datorer, servrar och mobila enheter. Finns för on-premises och som molnversion.

Sammanfattning

Den här artikeln täckte de bästa metoderna att följa när du patchar endpoints i din organisation. Genom att följa dessa råd kan du förbättra din organisations patchhatering och förhindra sårbarheter i er IT-miljö.

Vill du få hjälp med din patchhantering eller titta på ett verktyg som kan underlätta er verksamhets patchning är du välkommen att ta kontakt med oss.